Lesedauer: 6 Minuten

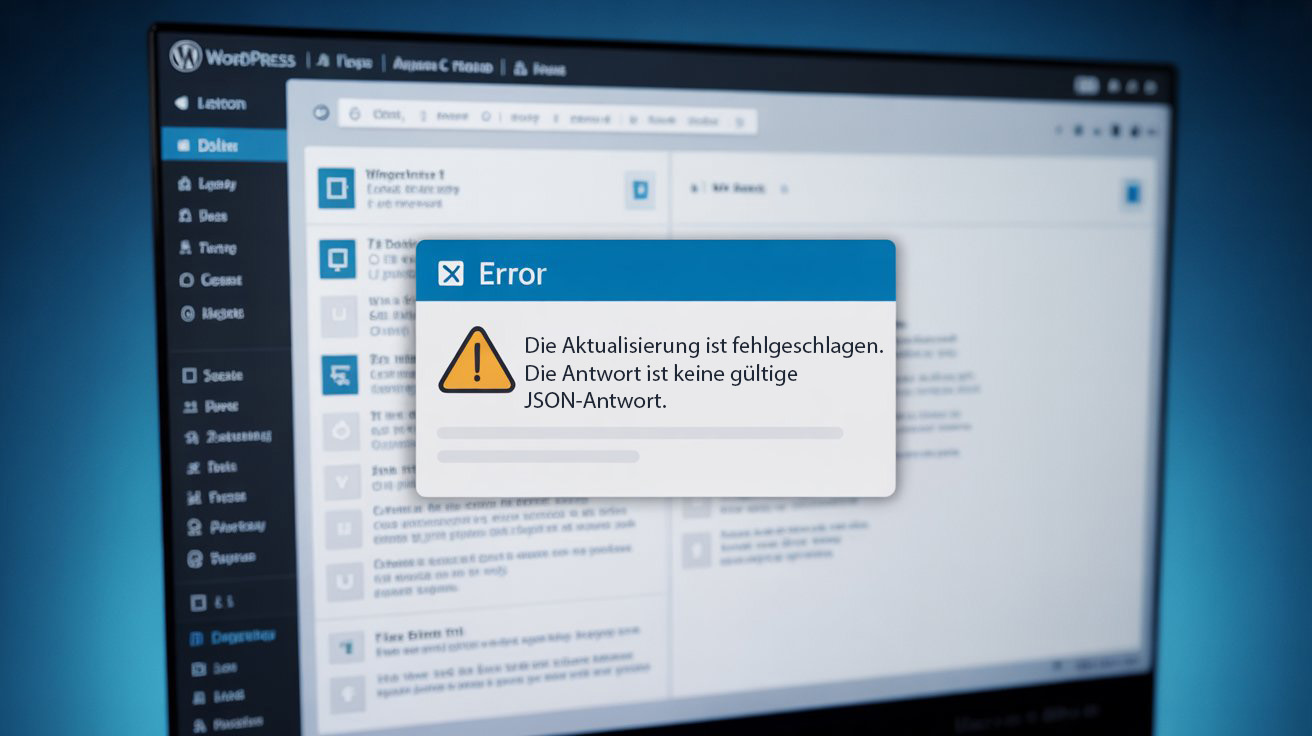

Viele WordPress-Nutzer kennen diese Meldung:

Fehlermeldung: Die Aktualisierung ist fehlgeschlagen. Die Antwort ist keine gültige JSON-Antwort.

Oft steckt dahinter ein Plugin-Problem, eine falsche Servereinstellung oder ein kaputtes Theme. Es gibt aber noch eine andere, eher versteckte Ursache:

Manchmal löst der Inhalt des Beitrags selbst diese Meldung aus – etwa, wenn bestimmte Zeichenfolgen oder Code-Beispiele im Text stehen.

In diesem Beitrag schauen wir uns an:

- warum WordPress überhaupt mit „JSON“ arbeitet,

- wie Sicherheitsfunktionen auf dem Server in Verbindung mit deinem Beitragstext Ärger machen,

- und welche einfachen Lösungen es gibt, wenn genau dein Text den Fehler auslöst.

Kurz erklärt: Was hat JSON mit WordPress zu tun?

Wenn du im WordPress-Editor auf „Aktualisieren“ oder „Veröffentlichen“ klickst, passiert im Hintergrund mehr, als man denkt. Moderne WordPress-Versionen arbeiten mit einer sogenannten REST-API. Vereinfacht gesagt:

- Der Editor sendet den Beitrag an den Server.

- Diese Daten werden in einem strukturierten Format übertragen, meist JSON.

- Der Server verarbeitet den Inhalt und schickt eine Antwort – ebenfalls als JSON – zurück.

- Der Editor erwartet eine sauber aufgebaute JSON-Antwort.

Kommt stattdessen etwas anderes (zum Beispiel eine HTML-Fehlerseite), versteht der Editor die Antwort nicht. - Ergebnis: WordPress zeigt

„Die Antwort ist keine gültige JSON-Antwort.“

Du musst nicht im Detail wissen, wie JSON funktioniert. Wichtig ist nur:

Diese Meldung bedeutet meistens, dass irgendwo unterwegs etwas schiefgeht, und WordPress keine „saubere“ Antwort bekommt.

Der unsichtbare Mitspieler: Sicherheitsfilter auf dem Server

Bei vielen Hostern läuft vor WordPress noch ein Sicherheitssystem. Das kann zum Beispiel sein:

- eine Web Application Firewall (WAF),

- mod_security (ein Sicherheitsmodul für den Webserver),

- spezielle „Schutzfunktionen“ des Providers,

- oder auch Security-Dienste wie Cloudflare.

Diese Systeme analysieren jede Anfrage, die dein WordPress erreicht. Ziel: Angriffe früh erkennen und blockieren.

Sie achten dabei unter anderem auf:

- auffällige Muster in URLs,

- verdächtige Parameter,

- und bestimmte Zeichenfolgen im Text, die typisch für bekannte Angriffe sind.

Und genau hier wird es spannend:

Wenn du in deinem Blogbeitrag ein Beispiel für „Hacker-Code“ oder eine gefährliche Befehlszeile zeigen willst, kann dieses Sicherheitssystem denken:

„Moment, das sieht aus wie ein echter Angriff. Lieber blockieren!“

Der Server schickt dann keine normale JSON-Antwort mehr zurück, sondern eine Fehlerseite – und der WordPress-Editor meldet:

„Die Antwort ist keine gültige JSON-Antwort.“

Warum bestimmte Textstellen den Fehler auslösen können

In der Praxis sieht das oft so aus:

- Du schreibst einen Beitrag über IT-Sicherheit oder Schwachstellen.

- Du fügst einen Code-Block oder eine verdächtige Zeichenfolge ein, zum Beispiel:

- besondere Platzhalter mit

$,{},:// - Beispiel-URLs, die wie Angriffsversuche aussehen,

- oder typische „Exploit-Strings“, also Testcode für Sicherheitslücken.

- besondere Platzhalter mit

- Beim Speichern erscheint plötzlich die JSON-Fehlermeldung.

Das heißt nicht, dass dein Beitrag „böse“ ist.

Aber: Aus Sicht des Sicherheitssystems ist es erst einmal nur ein Inhalt, der genauso aussieht wie ein echter Angriff.

So prüfst du, ob dein Beitragstext schuld ist

Du kannst relativ einfach testen, ob wirklich eine bestimmte Textstelle das Problem verursacht:

- Kopiere den betroffenen Beitragstext zur Sicherheit in einen Editor (z. B. Notepad, VS Code).

- Entferne die verdächtige Zeichenfolge oder den gesamten Code-Block im WordPress-Editor.

- Speichere den Beitrag:

- Wenn das Speichern jetzt funktioniert: Der Inhalt war sehr wahrscheinlich der Auslöser.

- Füge den Code-Block oder die Zeichenfolge wieder ein.

- Speichere erneut:

- Wenn die Fehlermeldung jetzt wieder auftaucht, ist klar:

Die Sicherheitsfilter blockieren genau diesen Inhalt.

- Wenn die Fehlermeldung jetzt wieder auftaucht, ist klar:

Für technisch Interessierte:

Über die Entwicklertools des Browsers (F12 → „Netzwerk“) kann man sehen, dass der Request auf /wp-json/wp/v2/posts/...keinen normalen JSON-Text, sondern eine Fehlerseite oder einen „Forbidden“-Status zurückliefert.

Wie du den Inhalt trotzdem veröffentlichen kannst

Du möchtest in deinem IT-Blog natürlich auch „kritische“ Beispiele zeigen – etwa, wie ein Angriffs-String oder eine schädliche URL aussieht. Das geht, ohne die Sicherheit abzuschalten. Hier ein paar praxistaugliche Wege.

1. Den Text leicht verändern („entschärfen“)

Du kannst verdächtige Zeichenfolgen so schreiben, dass Leser sie verstehen, der Sicherheitsfilter sie aber nicht mehr als Angriff erkennt.

Beispiele:

- Statt einer echten URL:

http://beispiel-angriff[.]example[.]comIm Text kannst du erklären, dass die Punkte absichtlich ersetzt wurden. - Einen auffälligen Teil im Code unterbrechen, zum Beispiel:

${beispiel:angr}iff://example.comUnd dann erläuterst du im Text: „Im Original steht hier ein zusammenhängendes Wort, ich habe es zur Sicherheit getrennt.“

Menschen können sich das leicht wieder „zusammenbauen“.

Sicherheitsfilter tun sich damit deutlich schwerer.

2. Sonderzeichen als HTML-Entities schreiben

Manche Filter reagieren auf bestimmte Zeichenkombinationen – etwa auf $ oder {} in Kombination mit anderen Symbolen.

Du kannst solche Zeichen im HTML-Modus des Editors „maskieren“. Beispiel:

Statt

${beispiel://example.com}

schreibst du:

${beispiel://example.com}

$ ist einfach das Dollarzeichen $ in HTML-Schreibweise.

Im Browser sieht der Leser ganz normal ${beispiel://example.com}, aber im „rohen“ Text, den die Firewall auswertet, taucht nicht mehr die exakte Zeichenfolge auf.

3. Screenshot statt Text verwenden

Wenn es dir vor allem darum geht, zu zeigen, wie etwas aussieht, kannst du aus dem Code oder der Zeichenfolge einfach einen Screenshot machen:

- Code in deinem Editor anzeigen.

- Screenshot erstellen.

- Das Bild in deinem Beitrag einfügen.

Bilder werden in der Regel nicht nach solchen Textmustern durchsucht.

Nachteil: Der Code lässt sich nicht direkt kopieren – aber für viele Erklärartikel reicht das völlig.

4. Hoster oder Administrator kontaktieren

Wenn du den Original-Code unbedingt unverändert im Text haben möchtest, bleibt als sauberer Weg:

- Den Hoster kontaktieren und das Problem schildern:

- „Beim Speichern eines WordPress-Beitrags mit Beispielcode wird meine Anfrage durch eine Sicherheitsregel blockiert.“

- Um eine Anpassung bitten:

- zum Beispiel eine Ausnahme (Whitelist) für bestimmte Pfade,

- oder für dein WordPress-Backend.

Bei eigenen Servern kann ein Administrator:

- die Logs des Sicherheitssystems prüfen,

- die genau auslösende Regel finden,

- und gezielt für diese Anwendung anpassen.

Wichtig:

Man sollte nicht einfach alle Sicherheitsfunktionen abschalten, nur damit ein Blogbeitrag speicherbar ist. Die Filter sind grundsätzlich sinnvoll – sie schützen deine Seite und oft auch andere Kunden auf demselben Server.

Fazit

Die Meldung „Die Antwort ist keine gültige JSON-Antwort“ in WordPress ist oft nur die Spitze des Eisbergs. Sie sagt in vielen Fällen:

„WordPress hat vom Server keine Antwort im erwarteten Format bekommen.“

Wenn du gerade an einem Beitrag mit Beispiel-Code oder „verdächtigen“ Zeichenfolgen arbeitest, kann der Auslöser tatsächlich dein Text selbst sein. Sicherheitssysteme auf dem Server stufen bestimmte Muster als kritisch ein und blockieren die Anfrage – WordPress bekommt statt der erwarteten Daten eine Fehlerseite und zeigt die JSON-Meldung.

Für die Praxis heißt das:

- Prüfe, ob der Fehler verschwindet, wenn du bestimmte Textstellen entfernst.

- Entschärfe kritische Beispiele, indem du sie leicht abwandelst, Sonderzeichen maskierst oder als Screenshot einbindest.

- Wenn du originalgetreue Angriffsbeispiele zeigen musst, binde deinen Hoster oder Administrator ein, statt die Schutzmechanismen komplett auszuschalten.

Sei der Erste, der das kommentiert

Kommentare sind geschlossen, allerdings sind Trackbacks und Pingbacks möglich.